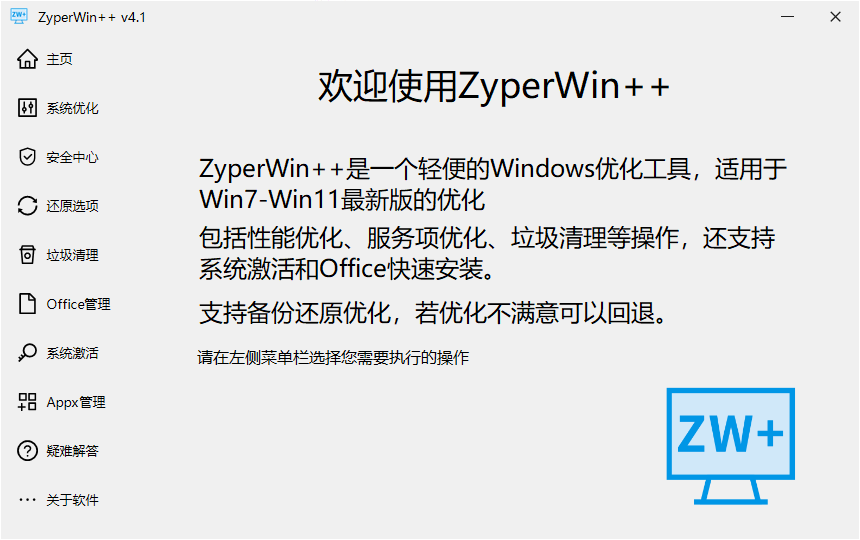

AIP

AIP(信息)

针对企业信息保护

对数据进行分类,打标签

不同程度的敏感性标签-公开信息,公司内部信息,高度机密文件

根据标签与策略,限制访问者可以执行的操作(无法访问/仅查看/编辑/分享)可为敏感数据打水印,页眉,页脚

防止数据信息泄露-限制数据进行分享,复制,打印

管理员可查看报告-多少数据被添加标签,分别是怎样的数据管理员可跟踪数据打开数据的访问人身份,时间,操作

管理员可以撤回,修改数据的访问权限

常见高敏感数据:企业内部信息/软件开发信息/身份证/银行卡/合同合约

可对机密数据进行的保护:数据加密,限制邮件转发,非授权账号无法查看文档内容

防止敏感数据通过邮件, IM对外发送

阻止数据泄露途径:

•第三方网站(例如网盘)

•USB存储

•打印

第三方应用(例如微信,微博,QQ等)

条件访问策略

条件访问策略是一些 if-then 语句:如果用户想要访问某个资源,则必须完成某个操作。

示例:薪资管理人员想要访问薪资应用程序,而需要执行多重身份验证才能访问。

目标:

使用户能够随时随地保持高效的工作保护组织的资产

针对研发组人员,仅允许在特定办公网络访问O365资源

对主流文件加密

Adobe Portable Document Format: .pdf

Microsoft Project: .mpp, .mpt

Microsoft Publisher: .pub

Microsoft XPS: .xps .oxps

Images: .jpg, .jpe, .jpeg, .jif, .jfif, .jfi. png, .tif, .tiff

Autodesk Design Review 2013: .dwfx

Adobe Photoshop: .psd

Digital Negative: .dng

Microsoft Office

常用标签分类

机密数据———包含高度敏感数据,只有特定的角色可以访问,进行加密

内部数据———内部员工可访问,一般无需加密

公开数据———可对任何人公开的数据文件

场景

1、员工将敏感数据发送给错误的收件人

某车床制造公司员工小张正在负责一个新项目的接洽,客户有意向采购上千台车床,在公司内部沟通产品报价及折让力度的过程中,由于邮箱自动填充收件人,不慎将原始成本价格及利润泄露给客户公司项目负责人。

2、澳洲官员发错电邮泄露国领导人信息

澳大利亚移民事务局一位官员2013年11月在发送电子邮件时误将参加G20布里斯班峰会的31个国家领导人的护照信息发给了亚洲杯足球赛的组织者。由于邮箱可自动填充收件人地址,涉事官员在未经仔细检查的情况下把邮件发给了错误的收件人。美国总统奥巴马、俄罗斯总统普京、英国首相卡梅伦、德国总理默克尔、印度总理莫迪、日本首相安倍晋三等领导人的护照号、签证号、签证类别、出生日期等信息都遭泄露

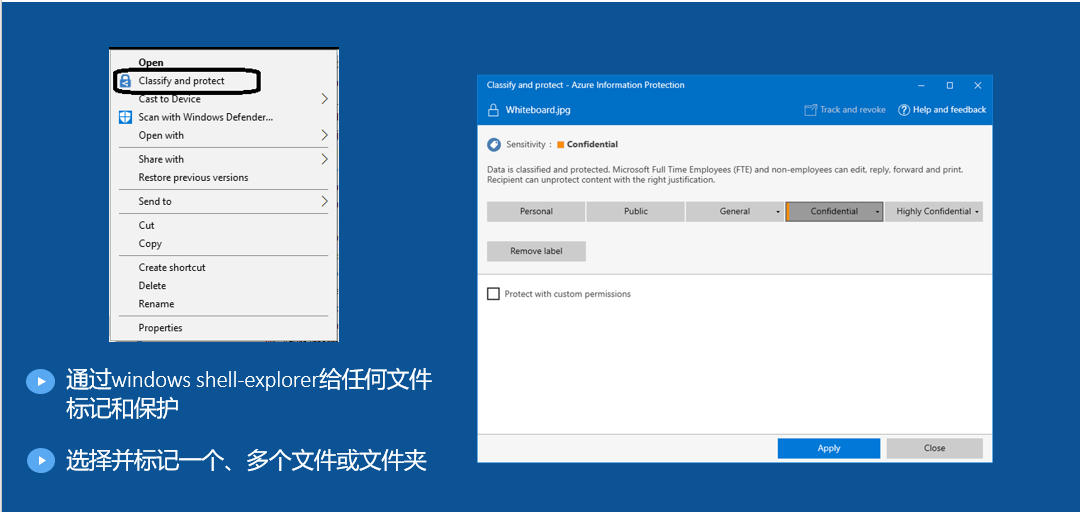

使用方法

手动(右击)标记和保护非Office文件

AIP部署

步骤1:添加“Microsoft 信息保护同步服务”服务主体

默认情况下,“Microsoft 信息保护同步服务”服务主体在 Azure 中国租户中不可用,而 Azure 信息保护需要该服务主体。 通过 Azure Az PowerShell 模块手动创建此服务主体。

- 如果未安装 Azure Az 模块,请安装它或使用已预安装 Azure Az 模块的资源,例如 Azure Cloud Shell。 有关详细信息,请参阅 安装 Azure Az PowerShell 模块。

- 使用 Connect-AzAccount cmdlet 和

azurechinacloud环境名称连接到服务:

Connect-azaccount -environmentname azurechinacloud

3.使用 New-AzADServicePrincipal cmdlet 和 870c4f2e-85b6-4d43-bdda-6ed9a579b725 Microsoft Purview 信息保护 Sync Service 的应用程序 ID 手动创建Microsoft 信息保护同步服务主体:

New-AzADServicePrincipal -ApplicationId 870c4f2e-85b6-4d43-bdda-6ed9

4.添加服务主体后,请添加服务所需的相关权限

安装 Azure Az PowerShell 模块

从PowerShell 库安装 Azure Az PowerShell 模块。这些说明适用于 Windows、Linux 和 macOS 平台。

备注:

Azure PowerShell 在 PowerShell 7.0.6 LTS 和 PowerShell 上运行时没有其他要求 7.1.3 或更高版本。

- 安装最新版本的 PowerShell,该版本适用于 您的操作系统。

若要检查 PowerShell 版本,请从 PowerShell 会话中运行以下命令:

PowerShell复制

$PSVersionTable.PSVersion

PowerShell 脚本执行策略必须设置为远程签名或限制性较低的策略。可用于确定当前执行策略。欲了解更多信息 信息,请参阅about_Execution_Policies。Get-ExecutionPolicy -List

PowerShell复制

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser

安装

首选使用安装模块cmdlet Az PowerShell 模块的安装方法。仅为当前用户安装 Az 模块。 这是建议的安装范围。此方法在Windows,Linux和macOS上的工作方式相同。 平台。从 PowerShell 会话运行以下命令:

PowerShell复制

Install-Module -Name Az -Scope CurrentUser -Repository PSGallery -Force

其他安装选项

虽然 PowerShell 7.0.6 LTS、PowerShell 7.1.3 或更高版本是 PowerShell 的推荐版本, ANIS 推荐的安装选项,还有其他安装 选项(如果需要)。Install-Module

在 Windows PowerShell 上安装

重要

如果已安装 AzureRM PowerShell 模块,请在继续操作之前参阅Az 和 AzureRM 共存。

Azure Az PowerShell 模块也支持与 Windows 上的 PowerShell 5.1 一起使用。要使用 Windows 上的 PowerShell 5.1 中的 Azure Az PowerShell 模块:

更新到Windows PowerShell 5.1。 如果你使用的是 Windows 10 版本 1607 或更高版本,则已安装 PowerShell 5.1。

确保您拥有最新版本的PowerShellGet。跑。

Install-Module -Name PowerShellGet -Force

离线安装

在某些环境中,无法连接到 PowerShell 库。在这些情况下, 可以使用以下方法之一脱机安装 Az PowerShell 模块:

- 下载 Azure PowerShell MSI。请记住,MSI 安装程序 仅适用于 Windows 上的 PowerShell 5.1。

- 将模块下载到网络中的另一个位置,并将其用作安装源。 此方法允许在要部署的单个服务器或文件共享上缓存 PowerShell 模块 与PowerShell一起获取任何断开连接的系统。了解如何设置本地存储库和安装 在断开连接的系统上使用本地 PowerShellGet 存储库。

- 使用保存模块将模块保存到文件共享, 或将其保存到另一个源并手动复制到其他计算机。

步骤2:为租户启用权限

若要使加密能正常工作,必须为租户启用 RMS。

检查是否已启用 RMS:

以管理员角色启动 PowerShell。

第一次使用PS,需要命令

Set-ExecutionPolicy RemoteSigned如果未安装 AIP Service 模块,请运行

Install-Module AipService导入模块

Import-Module AipService连接到服务

Connect-AipService -environmentname azurechinacloud登录offcie365的管理员账户

运行

(Get-AipServiceConfiguration).FunctionalState并检查状态是否

Enabled。如果功能状态为

Disabled,则运行Enable-AipService

根据流程添加SRV记录

https://docs.microsoft.com/zh-cn/microsoft-365/admin/services-in-china/parity-between-azure-information-protection?view=o365-21vianet

Run-regedit

步骤3:配置DNS加密 - Windows

为使加密能正常工作,Office 客户端应用程序必须连接到服务的中国实例并请从其中启动。 若要将客户端应用程序重定向到正确的服务实例,租户管理员必须配置包含 Azure RMS URL 相关信息的 DNS SRV 记录。如果没有 DNS SRV 记录,客户端应用程序将默认尝试连接到公共云实例,且将失败。

此外,假设用户将会使用基于租户拥有的域(例如 joe@contoso.cn)而不是 onmschina 用户名(例如 joe@contoso.onmschina.cn)登录。 用户名中的域名用于 DNS 重定向到正确的服务实例。

- 获取 RMS ID:

- 以管理员角色启动 PowerShell。

- 如果未安装 AIPService 模块,请运行

Install-Module AipService。 - 使用

Connect-AipService -environmentname azurechinacloud连接到服务。 - 运行

(Get-AipServiceConfiguration).RightsManagementServiceId获得 RMS ID。 - 登录到您的 DNS 域名提供商,导航到域的 DNS 设置,然后添加新的 SRV 记录。

- 服务 =

_rmsredir - 协议 =

_http - 名称 =

_tcp - 目标 =

[GUID].rms.aadrm.cn(其中 GUID 为 RMS ID) - 优先级、权重、秒数、TTL = 默认值

- 将自定义域与 门户中的租户。 这将在 DNS 中添加条目,这可能需要几分钟时间才能在向 DNS 设置添加该值后进行验证。

配置 DNS 加密 - Mac、iOS、Android

登录到您的 DNS 提供商,导航到域的 DNS 设置,然后添加新的 SRV 记录。

- 服务 =

_rmsdisco - 协议 =

_http - 名称 =

_tcp - 目标 =

api.aadrm.cn - 端口 =

80 - 优先级、权重、秒数、TTL = 默认值

步骤 4:安装和配置 AIP 统一标记客户端

从 Microsoft 下载中心下载并安装 AIP 统一标记客户端。

https://www.microsoft.com/download/details.aspx?id=53018

步骤 5:在 Windows 上配置 AIP 应用

Windows 上的 AIP 应用需要以下注册表项,用于指向 Azure China 的正确主权云:

- 注册表节点 =

HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\MSIP - 名称 =

CloudEnvType - 值 =

6(默认 = 0) - 类型 =

REG_DWORD

步骤6:安装信息保护扫描程序并管理内容扫描作业

如果是本地服务器已经存储许多的机密文件,不想再重新分类标签可通过安装AIP的本地扫描程序(Microsoft Purview)。通过PowerShell一些命令对本地的文件进行分类和标签

若要安装和配置扫描程序,请执行以下操作:

登录到将运行扫描程序的 Windows Server 计算机。 使用具有本地管理员权限并有权写入 SQL Server 主数据库的帐户。

在关闭 PowerShell 的情况下开始。 如果之前已安装 AIP 客户端和扫描程序,请确保已停止 AIPScanner 服务。

使用“以管理员身份运行”选项打开 Windows PowerShell 会话。

运行 Install-AIPScanner cmdlet

指定要在其上为 Azure 信息保护扫描程序创建数据库的 SQL Server 实例,并为扫描程序群集指定有意义的名称。

Install-AIPScanner -SqlServerInstance <name> -Cluster <cluster name>使用“管理工具”>“服务”验证现在是否安装了该服务。

安装的服务命名为 Azure 信息保护扫描程序,并配置为使用你创建的扫描程序服务帐户运行。

获取用于扫描程序的 Azure 令牌。 Azure AD 令牌允许扫描程序向 Azure 信息保护服务进行身份验证,从而使扫描程序能够以非交互方式运行。

a.打开 Azure 门户并创建 Azure AD 应用程序,以指定用于身份验证的访问令牌。

b.在 Windows Server 计算机上,如果扫描程序服务帐户已被授予安装的“在本机登录”权限,请使用此帐户登录并启动 PowerShell 会话。如果扫描程序服务帐户无法获得安装的“在本机登录”权限,请配合使用 OnBehalfOf 参数和 Set-AIPAuthentication,如如何为 Azure 信息保护以非交互方式标记文件中所述。

c.运行 Set-AIPAuthentication,指定从 Azure AD 应用程序复制的值:

Set-AIPAuthentication -AppId <ID of the registered app> -AppSecret <client secret sting> -TenantId <your tenant ID> -DelegatedUser <Azure AD account>

例如:

$pscreds = Get-Credential CONTOSO\scanner

Set-AIPAuthentication -AppId "77c3c1c3-abf9-404e-8b2b-4652836c8c66" -AppSecret "OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4" -DelegatedUser scanner@contoso.com -TenantId "9c11c87a-ac8b-46a3-8d5c-f4d0b72ee29a" -OnBehalfOf $pscreds

Acquired application access token on behalf of CONTOSO\scanner.

扫描程序现在有一个令牌可对 Azure AD 进行身份验证。 根据你在 Azure AD 中对 Web 应用/API 客户端密码的配置,此令牌的有效期为一年、两年或从不。 当令牌过期时,你必须重复此过程。

运行 Set-AIPScannerConfiguration cmdlet,将扫描程序设置为在脱机模式下运行。

Set-AIPScannerConfiguration -OnlineConfiguration Off运行 Set-AIPScannerContentScanJob cmdlet 以创建默认内容扫描作业。

Set-AIPScannerContentScanJob cmdlet 中唯一必需的参数是 Enforce。 但是,此时你可能需要为内容扫描作业定义其他设置。 例如:

Set-AIPScannerContentScanJob -Schedule Manual -DiscoverInformationTypes PolicyOnly -Enforce Off -DefaultLabelType PolicyDefault -RelabelFiles Off -PreserveFileDetails On -IncludeFileTypes '' -ExcludeFileTypes '.msg,.tmp' -DefaultOwner <account running the scanner>在你继续配置时,上述语法会配置以下设置:

将扫描程序运行计划保持为“手动”

根据敏感度标记策略设置要发现的信息类型

不强制实施敏感度标记策略

使用为敏感度标记策略定义的默认标签,根据内容自动标记文件

不允许重新标记文件

在扫描和自动标记时保留文件详细信息,包括修改日期、上次修改时间和修改者值

将扫描程序设置为在运行时排除 .msg 和 .tmp 文件

将默认所有者设置为在运行扫描程序时要使用的帐户

使用 Add-AIPScannerRepository cmdlet 定义要在内容扫描作业中扫描的存储库。 例如,运行:

PowerShell复制

Add-AIPScannerRepository -OverrideContentScanJob Off -Path 'c:\repoToScan'根据所添加的存储库类型使用以下语法之一:

对于网络共享,请使用

\\Server\Folder。对于 SharePoint 库,请使用

http://sharepoint.contoso.com/Shared%20Documents/Folder。对于本地路径:

C:\Folder对于 UNC 路径:

\\Server\Folder

根据需要继续执行以下步骤:

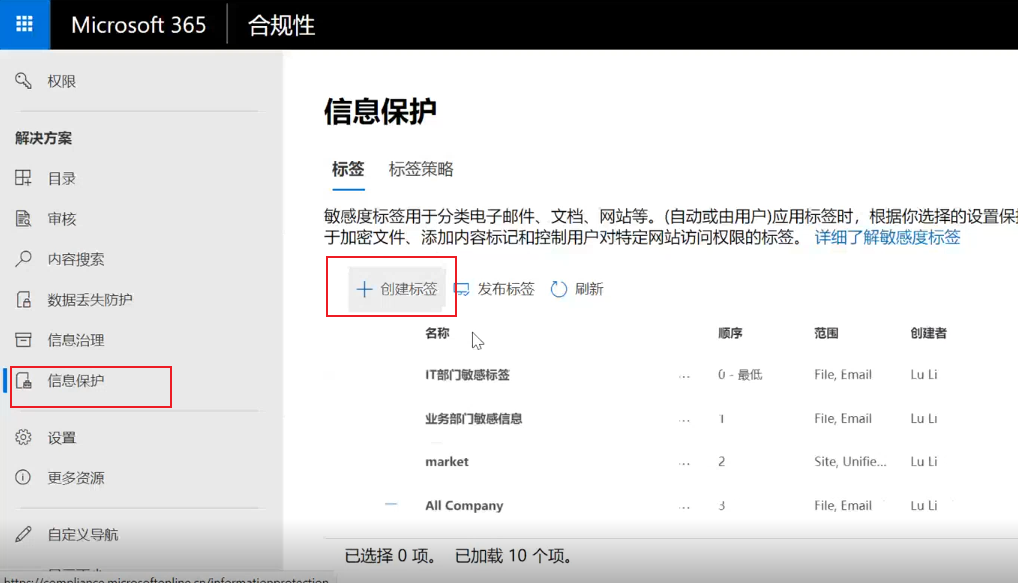

对标签、标签策略进行配置

首先需要登录到365管理员后台—–找到“所以管理中心”

“合规性”和“安全”都可以通往设置标签、设置标签策略

创建标签

Azure 信息保护查看器应用:

下载此应用程序以查看受保护的PDF和其他文件。

计算机:

windows: https://go.microsoft.com/fwlink/?linkid=838993

mac:https://go.microsoft.com/fwlink/?LinkID=530211

移动设备:

win:https://go.microsoft.com/fwlink/?LinkId=328512

iphone:https://go.microsoft.com/fwlink/?LinkId=325338

安卓:https://go.microsoft.com/fwlink/?LinkId=325340